Las aplicaciones maliciosas de Office 365 son lo último en información privilegiada: Krebs on Security

Dirigirse a los phishers Microsoft Office 365 los usuarios se están moviendo cada vez más a enlaces especializados que dirigen a los usuarios a la dirección de correo electrónico de su propia organización. Una vez que un usuario ha iniciado sesión, el enlace le pide que instale una aplicación maliciosa pero con un nombre inofensivo que le da al atacante acceso constante y sin contraseña a los correos electrónicos y archivos del usuario, los cuales son secuestrados para lanzar malware y estafas de phishing contra otros.

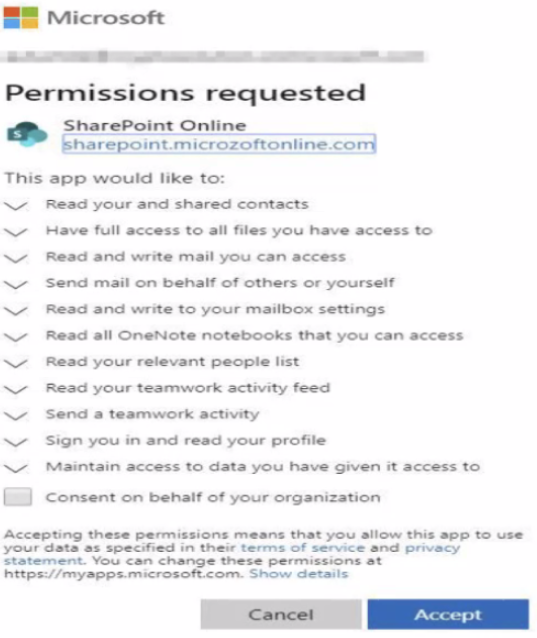

Estos ataques comienzan con un enlace de correo electrónico que, cuando se hace clic, no carga un sitio de phishing, sino la página de inicio de sesión real de Office 365 del usuario, ya sea desde microsoft.com o desde el dominio del empleador. Después de iniciar sesión, el usuario puede ver un mensaje similar a este:

Estas aplicaciones maliciosas permiten a los atacantes eludir la autenticación de múltiples factores porque el usuario las acepta cuando el usuario ya ha iniciado sesión. Las aplicaciones también permanecen en la cuenta de Office 365 del usuario de forma indefinida hasta que se eliminan y sobreviven a la cuenta. restablecimiento de contraseña.

Esta semana, un reportero de seguridad de las comunicaciones Proofpoint publicó nueva información a medida que aumentan estas aplicaciones maliciosas de Office 365, y señala que una gran proporción de usuarios de Office pertenecen a este sistema; [full disclosure: Proofpoint is an advertiser on this website].

Ryan Kalember, Vicepresidente de estrategia de ciberseguridad de Proofpoint, dijo que el 55 por ciento de los clientes de la empresa se han encontrado con estos ataques de aplicaciones maliciosas en una etapa u otra.

“Aproximadamente el 22 por ciento de los atacantes, o uno de cada cinco, logró verse comprometido”, dijo Kalember.

Según Kalember, el año pasado Microsoft intentó limitar la propagación de estas aplicaciones maliciosas de Office mediante la creación de un sistema de verificación del editor de aplicaciones que requiere que el editor sea un miembro válido de Microsoft Partner Network.

El proceso de aprobación es engorroso para los atacantes, por lo que han planeado un trabajo sencillo. “Ahora primero están comprometiendo las cuentas de inquilinos creíbles”, explica Proofpoint. “Luego crean, alojan y distribuyen malware en la nube desde dentro”.

Los atacantes responsables de implementar estas aplicaciones maliciosas de Office no usan contraseñas y ni siquiera las ven en esta situación. En cambio, esperan que después de iniciar sesión, los usuarios hagan clic en Sí para aceptar la instalación de una aplicación maliciosa pero no dañada en su cuenta de Office365.

Kalember dijo que los estafadores detrás de estas aplicaciones maliciosas usan cuentas de correo electrónico comprometidas para hacer un “compromiso de correo electrónico corporativo” o fraude BEC, lo que significa engañar al correo electrónico de la autoridad de una organización y pagar una factura ficticia. Otros usos han sido enviar correos electrónicos maliciosos desde la cuenta de correo electrónico de la víctima.

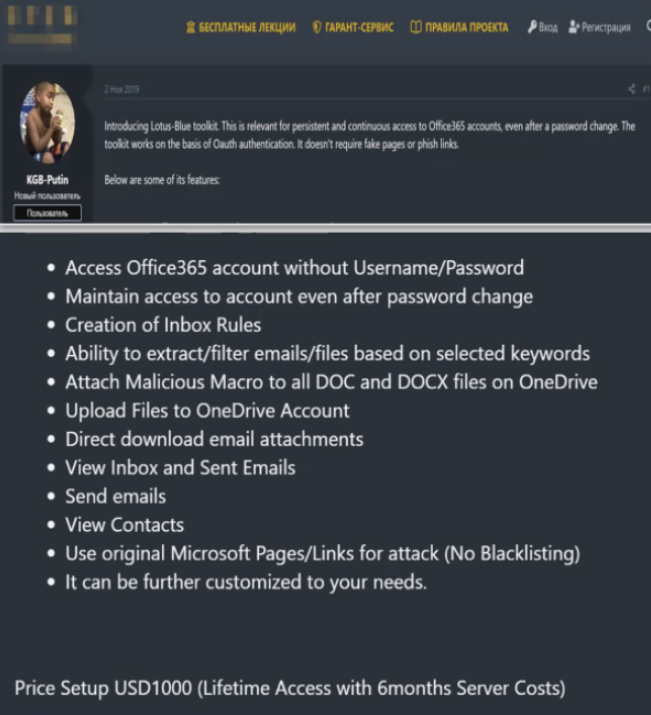

El año pasado, Proofpoint escribió sobre un servicio clandestino de ciberdelincuencia que permitía a los clientes acceder a una variedad de cuentas de Office 365 sin un nombre de usuario o contraseña. El servicio también promovió la capacidad de extraer y filtrar correos electrónicos y archivos basados en palabras clave seleccionadas, así como adjuntar macros maliciosas a los documentos de Microsoft OneDrive de cualquier usuario.

El delito cibernético promueve la venta de licencias para cuentas de Office365 pirateadas. Foto: Proofpoint.

“No necesita una botnet si tiene Office 365, y no necesita malware si tiene estos [malicious] aplicaciones ”, dijo Kalember. “Es más fácil y es una excelente manera de eludir la autenticación de múltiples factores”.

KrebsSeguridad advirtió por primera vez de esta tendencia en enero de 2020. La historia mencionó que Microsoft dijo que incluso las organizaciones que usan Office 365 puede permitir una configuración que evita que los usuarios instalen aplicaciones, fue un “paso dramático” que “perjudica gravemente la capacidad de los usuarios para ser productivos con aplicaciones de terceros”.

Desde entonces, Microsoft ha agregado una política que permite a los administradores de Office 365 evitar que los usuarios acepten una aplicación de editor no verificada. Además, las aplicaciones publicadas después del 8 de noviembre de 2020 irán acompañadas de una advertencia en la pantalla de consentimiento, a menos que el editor haya sido verificado y la política de inquilinos permita el consentimiento.

Las instrucciones de Microsoft para detectar y eliminar solicitudes de consentimiento ilegales en Office 365 son aquí.

Proofpoint dice que los administradores de O365 deben restringir o evitar que los no administradores creen aplicaciones y adoptar una política de editor aprobada por Microsoft, porque la mayor parte del malware en la nube aún proviene de inquilinos de Office 365 que no forman parte de la red de socios de Microsoft. Los expertos dicen que también es importante asegurarse de es seguridad iniciando sesión se generan alertas cuando los empleados traen nuevo software a la infraestructura.

Especialista web. Evangelista de viajes. Alborotador. Fanático de la música amigable con los hipster. Experto en comida