Los científicos están desarrollando malware para iPhone que funciona incluso cuando el dispositivo está apagado

Classen et al.

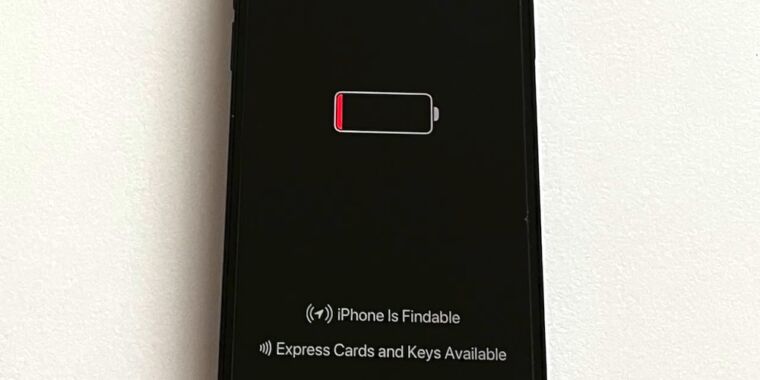

Cuando apagas el iPhone, no se apaga por completo. Los chips dentro del dispositivo continúan funcionando en modo de ahorro de energía, lo que le permite localizar dispositivos perdidos o robados mediante la función Find My o usar tarjetas de crédito y llaves del automóvil después de que se agote la batería. Ahora, los investigadores han desarrollado una forma de abusar de este mecanismo siempre activo y ejecutar malware que permanece activo incluso cuando el iPhone parece estar apagado.

Resulta que el chip Bluetooth del iPhone, que juega un papel clave en la creación de funciones como Find My Work, no tiene ningún mecanismo para firmar digitalmente o incluso cifrar el firmware que utiliza. Investigadores de la Universidad Técnica de Darmstadt, Alemania, están descubriendo cómo se puede explotar esta dureza para ejecutar firmware malicioso que permita a un atacante rastrear la ubicación de un teléfono o acceder a nuevas funciones cuando el dispositivo está apagado.

Este video proporciona una descripción completa de algunas de las formas en que puede funcionar un ataque.

[Paper Teaser] El mal nunca duerme: cuando el malware inalámbrico permanece activo después de apagar el iPhone

El estudio es el primero, o al menos uno de los primeros, en analizar el riesgo que representan los chips de bajo consumo. No debe confundirse con el modo de ahorro de energía de iOS, que ahorra batería, pero el modo de ahorro de energía bajo (LPM) de este estudio permite que los chips responsables de las comunicaciones de campo cercano, banda ultraancha y Bluetooth operen en un modo especial que puede quedar encendido. Durante 24 horas después de apagar el dispositivo.

“La implementación actual de LPM en el iPhone de Apple es opaca y agrega nuevas amenazas”, escribieron los investigadores en un papel publicado la semana pasada. “Debido a que la compatibilidad con LPM se basa en el hardware del iPhone, no se puede eliminar con las actualizaciones del sistema. Por lo tanto, tiene un impacto duradero en el modelo general de seguridad de iOS. Hasta donde sabemos, somos los primeros en investigar las funciones LPM no documentadas introducidas en iOS 15 y revelamos varios problemas.

Agregaron: “El diseño de las características de LPM parece basarse principalmente en la funcionalidad, sin tener en cuenta las amenazas fuera de las aplicaciones previstas. Find My después del apagado hace que los dispositivos de seguimiento de iPhone incorporados, y la implementación del firmware de Bluetooth sea no a prueba de manipulaciones”.

Los hallazgos tienen un valor limitado en el mundo real porque las infecciones requieren un iPhone con jailbreak, lo que en sí mismo es una tarea difícil, especialmente en el entorno opuesto. Aún así, apuntar a la función siempre activa de iOS puede ser útil para malware como Pegaso, una herramienta avanzada de explotación de teléfonos inteligentes del grupo israelí NSO que los gobiernos de todo el mundo utilizan habitualmente para espiar a los enemigos. La contaminación de chips también puede ser posible si los piratas informáticos encuentran vulnerabilidades de seguridad que son vulnerables a los ataques a la red. Este que funcionó contra los dispositivos Android.

Además de permitir que el malware se ejecute cuando el iPhone está apagado, los exploits contra LPM también pueden permitir que el malware opere de una manera mucho más sospechosa, ya que LPM permite que el firmware conserve la energía de la batería. Y, por supuesto, detectar infecciones de firmware ya es muy difícil porque requiere una experiencia considerable y un equipo costoso.

Los investigadores dijeron que los ingenieros de Apple evaluaron su artículo antes de publicarlo, pero los representantes de la compañía nunca dieron su opinión sobre su contenido. Los representantes de Apple no respondieron a un correo electrónico pidiéndoles que comentaran sobre esta historia.

En última instancia, Find My y otras características introducidas por LPM aumentan la seguridad al permitir a los usuarios ubicar dispositivos perdidos o robados y bloquear o desbloquear las puertas del automóvil incluso cuando las baterías están agotadas. Pero la investigación revela una espada de doble filo que hasta ahora ha pasado desapercibida.

“Los ataques de hardware y software como los descritos han demostrado ser prácticos en la vida real, por lo que los temas tratados en este artículo son de actualidad y prácticos”, dijo John Loucaides, director de estrategia de la empresa de seguridad de firmware Eclypsium. “Esto es típico de todos los dispositivos. Los fabricantes agregan funciones todo el tiempo y cada nueva función trae una nueva superficie de ataque”.

Especialista web. Evangelista de viajes. Alborotador. Fanático de la música amigable con los hipster. Experto en comida